Настройка безопасности сетевых папок (предоставление доступа к определенной сетевой папке)

Для начала необходимо создать группу безопасности для пользователей, которым нужно предоставить доступ к определенной папке.

Подключаемся по RDP к 192.168.10.10, используя для входа учетную запись администратора.

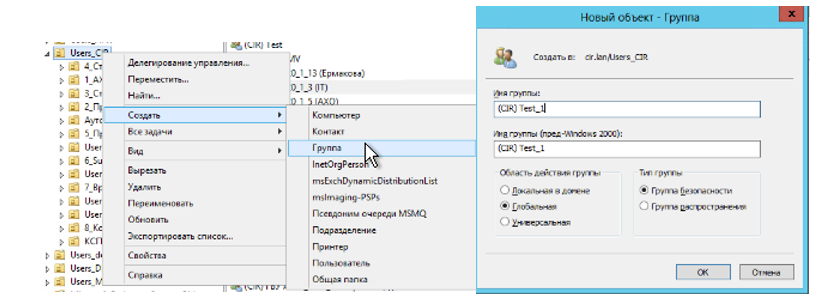

Далее в Active Directory в OU Users_CIR создаем группу безопасности с названием сетевой папки (пример: (CIR) Test_1).

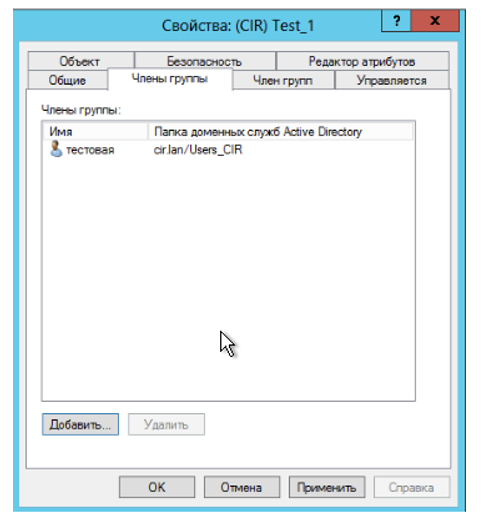

Открываем группу двойным нажатием левой кнопки мыши.

Добавляем пользователей в группу безопасности

Подключаемся по RDP на 192.168.10.17 (файловый сервер), используя для входа учетную запись администратора.

Все сетевые папки находятся на диске D в папках «Shares» и «Work».

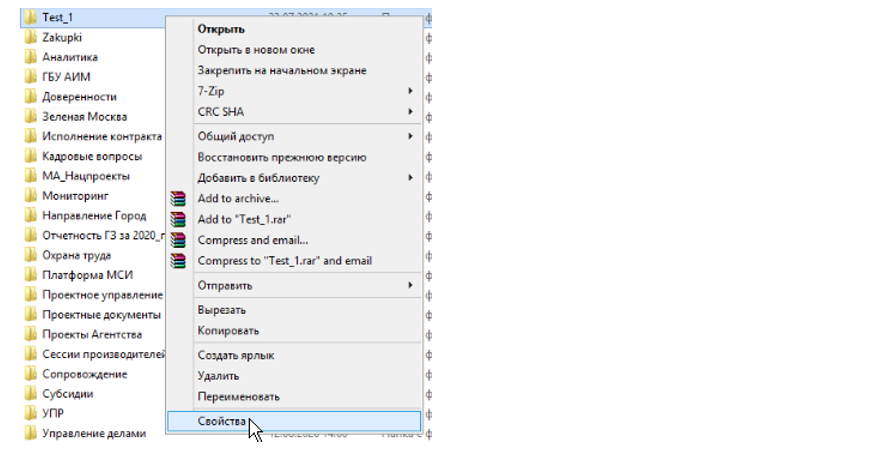

Нажимаем правой кнопкой мыши на папку, к которой хотим дать доступ и открываем свойства.

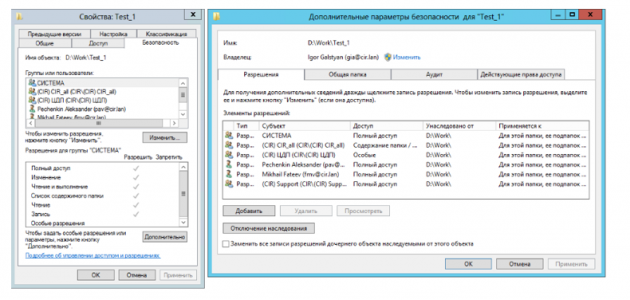

Далее переходим во вкладку «Безопасность». Нажимаем на кнопку «Дополнительно» и открываем дополнительные параметры безопасности для этой папки.

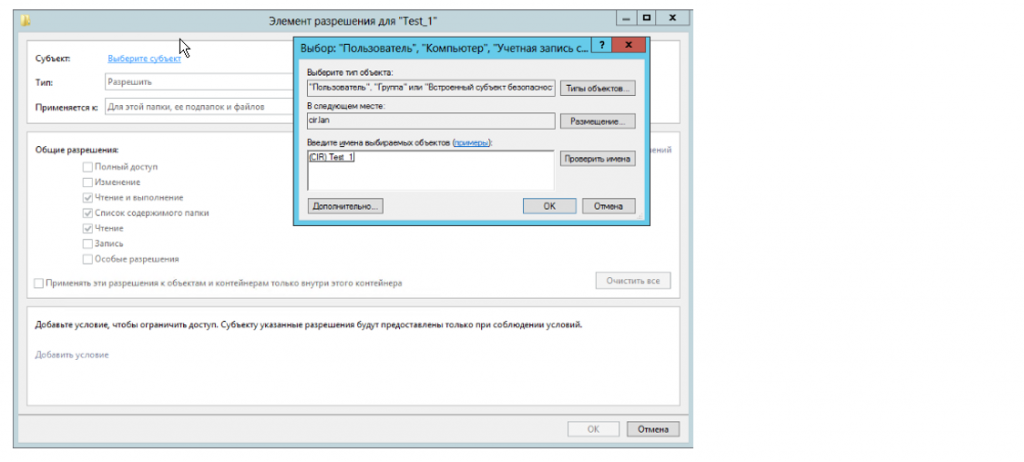

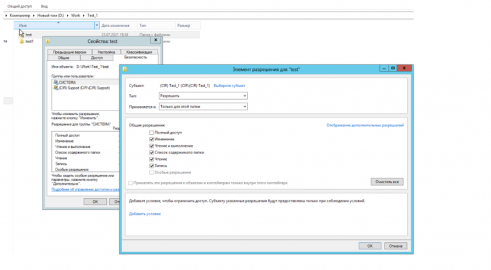

Нажимаем «добавить» и выбираем субъект (группу безопасности), которому необходимо предоставить доступ к папке.

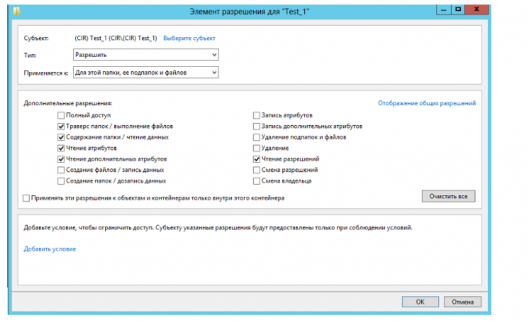

После выбора субъекта (группы безопасности), необходимо дать права доступа. Для этого нажимаем «Отображение дополнительных разрешений» и ставим галочки напротив нужных разрешений.

Выбираем тип «Разрешить» и применять «Для этой папки, ее подпапок и файлов» (применяется ко всей папке)

Полный список расширенных разрешений:

- Traverse folder / execute file (Траверс папок / Выполнение файлов) — траверс в переводе означает проход, соответственно данное разрешение позволяет пройти внутрь папки и запустить в ней исполняемый файл. При этом зайти внутрь папки и просмотреть ее содержимое нельзя, а файлы внутри доступны только по прямой ссылке. Таким образом можно выдать права на конкретные файлы внутри, при этом не давая никаких на саму папку. Обратите внимание, что данное разрешение не устанавливает автоматически разрешения на выполнение для всех файлов в папке;

- List folder / read data (Содержимое папки / чтение данных) — право просматривать содержимое папки, без возможности изменения. Открывать или запускать файлы внутри папки тоже нельзя;

- Read attributes (Чтение атрибутов) — даем право просматривать основные атрибуты файлов (Read-only, System, Hidden и т.п.);

- Read extended attributes (Чтение расширенных атрибутов) — дает право просматривать дополнительные (расширенные) атрибуты файлов. Про расширенные атрибуты известно не очень много. Изначально они были добавлены в Windows NT для совместимости с OS/2 и на данный момент практически не используются. Тем не менее их поддержка присутствует в WIndows до сих пор. Для работы с расширенными атрибутами в Windows готовых инструментов нет, но есть сторонняя утилита ea.exe, позволяющая добавлять, удалять и просматривать эти самые атрибуты;

- Create files / write data (Создание файлов / запись данных) — это разрешение дает пользователю право создавать файлы в папке, не имея прав доступа к самой папке. Tо есть, можно копировать в папку файлы и создавать новые, но нельзя просматривать содержимое папки и открывать\изменять уже имеющийся файлы. После добавления пользователь уже не сможет изменять файл, даже будучи его владельцем;

- Create folders / append data (Создание папок / добавление данных) — пользователь может создавать новые подпапки в текущей папке, а также добавлять данные в конец файла, при этом не имеющееся содержимое;

- Write attributes (Запись атрибутов) — дает право изменять практически все стандартные атрибуты файлов и папок, кроме атрибутов сжатия и шифрования. Дело в том, что для функций сжатия и шифрования требуется намного большие полномочия в системе, чем предоставляет данное разрешение. Если точнее, то для включения сжатия или шифрования необходимы права локального администратора;

- Write extended attributes (Запись расширенных атрибутов) — позволяет производить запись расширенных атрибутов файловой системы. Эти атрибуты почти не используются, однако есть исключения. В расширенные атрибуты файла можно записывать произвольные данные, чем пользуются некоторые вредоносные программы;

- Delete subfolders and files (Удаление подпапок и файлов) — позволяет удалять папки и файлы внутри родительской папки, при этом саму родительскую папку удалять нельзя;

- Delete (Удаление) — тут все просто, имея данное разрешение можно все удалять. Но для удаления объекта кроме Delete необходимо иметь разрешение List folder / read data, иначе удалить ничего не получится;

- Read permissions (Чтение разрешений) — позволяет просматривать текущие разрешения файла\папки. Не позволяет открывать на чтение сам файл;

- Change permissions (Изменение разрешений) — дает пользователю право изменять текущие разрешения. Формально это разрешение не дает никаких прав на сам объект, однако по сути предоставляет к нему неограниченный доступ;

- Take ownership (Смена владельца) — данное разрешение позволяет сменить владельца файла или папки. О том, кто такой владелец, речь пойдет чуть позже.

Таким образом предоставляем доступ к определенной группе пользователей к сетевой папке с определенными правами доступа.

Теперь рассмотрим предоставление доступа только и определенной подпапке в сетевой папке.

Так же создаем группу безопасности и добавляем группу пользователей, которым необходимо предоставить доступ.

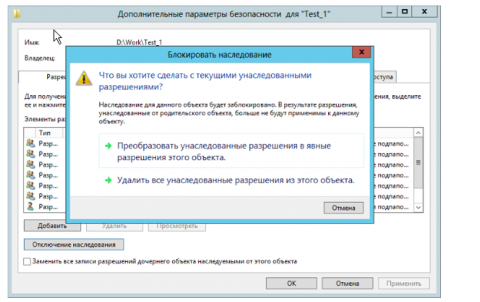

ВАЖНО! Перед тем, как предоставить права доступа группе безопасности, необходимо отключить наследование сетевой папки с «Преобразованием унаследованных разрешений» в явные разрешения этого объекта

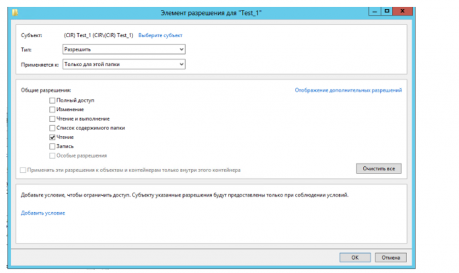

Далее открываем свойства безопасности сетевой папки и даем права доступа группе безопасности только на чтение. Выбираем тип «Разрешить» и применить «Только для этой папки».

Далее нажимаем «Применить» и «ОК».

Открываем сетевую папку и предоставляем права доступа к подпапке. Открываем свойства только той подпапки, к которой нужно дать права доступа.

Отключаем наследование подпапки с «Преобразованием унаследованных разрешений» в явные разрешения этого объекта.

Добавляем в безопасность ту же самую группу пользователей, которой дали доступ к сетевой папке. Выставляем тип «Разрешить» и применять «Только для этой папки». Далее выбираем права доступа и нажимаем «ОК». Применяем свойства безопасности и закрываем окно свойства.

Таким образом, на примере данной инструкции, у группы пользователей (CIR) Test_1 будут права доступа с правом редактирования только на подпапку test в сетевой папке Test_1. Так же группа пользователей (CIR) Test_1 будут видеть в сетевой папке Test_1 только подпапку test.